¿Qué es un ataque de phishing?

¿Y cómo las empresas pueden protegerse de ello?

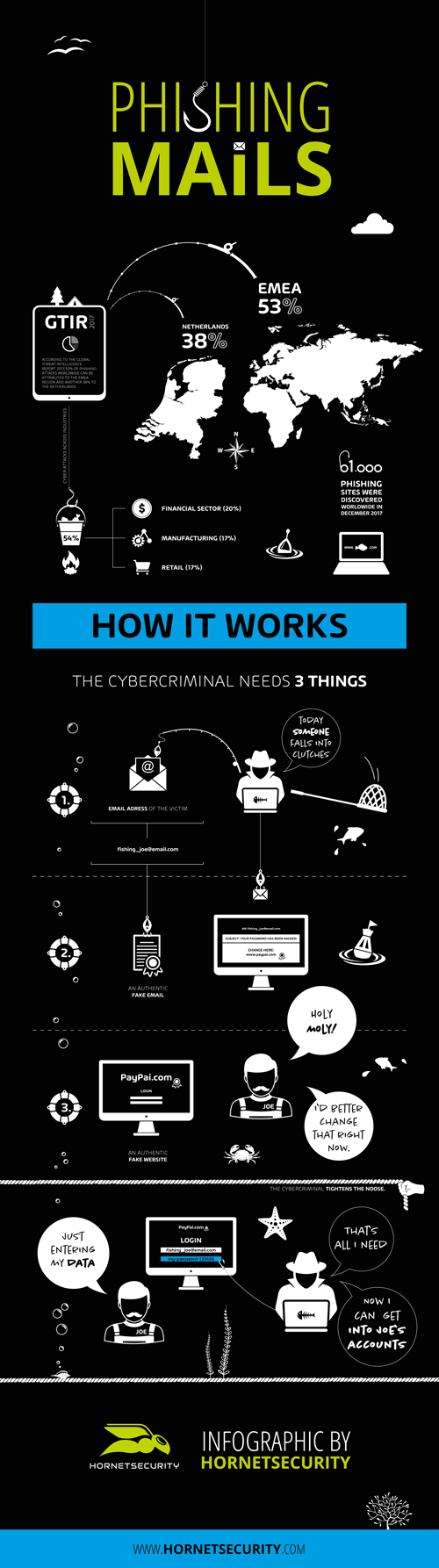

El phishing es un intento de fraude electrónico en el que se envía al destinatario un correo electrónico falso, que a menudo no reconoce como tal a primera vista. Este método de ataque, en forma de un correo electrónico de aspecto profesional, a menudo está diseñado de tal manera que el destinatario puede ser persuadido a revelar datos confidenciales. Esto se refiere, por ejemplo, a los datos personales.

En este caso, los atacantes recurren a empresas o instituciones de renombre que, por ejemplo, están situadas en el sector financiero o comercial. El término phishing proviene del mundo angloparlante y en principio se refiere a un viaje de pesca. Un correo electrónico especialmente diseñado para el ataque sirve de cebo para el cibercriminal, que lo reenvía varias veces a sus posibles víctimas, como los empleados de una empresa.

Antes de continuar leyendo … ¿Ya conoces la Newsletter de Hornetsecurity?

Suscríbete a Hornet News ahora gratis y aprende más sobre phishing y otros ataques cibernéticos

Sé el primero en recibir las actualizaciones del blog, información sobre las tendencias de seguridad en la nube y detalles sobre nuevos servicios de Hornetsecurity.

Información de servicio

Noticias y actualizaciones

Acceso exclusivo al contenido

¿Cómo reconocer un ataque de phishing?

Un ataque de phishing es muy difícil de detectar para alguien que no tiene conocimientos sobre el tema. A menudo no es tan fácil identificar un correo electrónico de phishing como tal. Los ciberdelincuentes suelen actuar precisamente en esta forma de ataque. Una vez que la «caña de pescar es tirada», el atacante sólo necesita un poco de tiempo hasta que la primera víctima haya mordido el cebo. Sin embargo, también hay características claras que indican que se trata de un ataque de phishing. Se detallan algunas a continuación:

1. Deficiencias gramaticales y ortográficas

No es raro que el contenido de un correo phishing suene extraño. Los atacantes del extranjero en particular utilizan programas de traducción para escribir tales correos electrónicos. A menudo se producen errores, por lo que el contenido de la traducción incorrecta se envía al objetivo al que se dirige el ataque de phishing. La aparición de caracteres extraños y el uso de comas o guiones incorrectos también indican que el correo electrónico es un correo electrónico de phishing.

2. Falta de saludo individual

Ten en cuenta que los atacantes que se dirige a sus víctimas en forma de correos electrónicos de phishing suelen ejecutar estos ataques a gran escala. Esto significa que cientos, a veces miles, de destinatarios reciben un correo electrónico de phishing con el mismo contenido. Una forma individual de dirección se suele descuidar aquí o se asocia con un esfuerzo adicional significativo para el propio usuario. Básicamente, debes considerar que tus socios contractuales, ya sean bancos u otros contactos comerciales, siempre se dirigirán a ti en un correo electrónico con un saludo personal. Las frases generales como «Estimado cliente» suelen ser extremadamente inusuales o se caracterizan por su falta de seriedad. .

3. Presión temporal

El miedo es uno de los sentimientos más intensos del hombre. Hasta los ciberdelincuentes lo saben. Los correos electrónicos de phishing tratan regularmente de presionar a la víctima. Con este fin, se persuade a los destinatarios de los mensajes de correo electrónico de phishing para que sigan las recomendaciones de actuación adecuadas en un plazo de tiempo extremadamente breve, con el pretexto de evitar desventajas financieras. En un correo electrónico falso, por ejemplo, el banco señala que, si se omite una determinada acción, se bloquea el acceso a la cuenta on-line. Claramente, no es el caso.

4. Solicitar datos personales

Se requiere especial precaución con los correos electrónicos de phishing, que supuestamente proceden de empresas del sector financiero. Como regla general, aquí se intenta obtener códigos de acceso en forma de números de transacción (TAN) o números de identificación personal (PIN). Básicamente, este tipo de contacto, por ejemplo, no se corresponde con el procedimiento habitual de una institución bancaria de confianza. Por el contrario, un banco nunca pediría información personal por email. La interacción suele ser en forma de carta. En realidad, sólo te pones en contacto con tu banco por teléfono cuando realizas una transacción. Sin embargo, eres tú quien inicias la conversación y no el banco. En tal caso, también se le asignará un número de identificación personal por escrito para la llamada telefónica, de modo que el banco también está sujeto a ciertos mecanismos de protección. Te recomendamos leer el siguiente artículo del blog.

5. Apegos engañosos

En el pasado, los ataques de phishing han demostrado ser especialmente útiles contra las empresas. Los atacantes confían cada vez más en los archivos adjuntos de correo electrónico. Las víctimas – a menudo empleados individuales – muy raramente sospechan. Después de todo, es común que las empresas reciban diariamente correos electrónicos con archivos adjuntos en varios formatos, como *.xls, *.doc, *.pdf. Se trata, por ejemplo, de supuestas facturas, extractos de cuenta o cartas comerciales. Si el remitente es desconocido para ti o el estilo de escritura en el propio correo electrónico difiere del tráfico de correo electrónico anterior, esta circunstancia puede indicar que se trata de un correo electrónico de suplantación de identidad (phishing). Detrás del propio archivo adjunto suele haber un malware camuflado, por ejemplo, en forma de troyanos, que registran las entradas de datos correspondientes y que, en última instancia, puede ser vistos por el atacante. En general, los atacantes son extremadamente imaginativos a la hora de persuadir a las víctimas para que abran el contenido adjunto. Por ejemplo, los atacantes señalan que el archivo adjunto es una supuesta «última advertencia», lo que por supuesto crea un nivel de estrés para algunos destinatarios. En este caso, los afectados no deben ser aplazados y deben revisar primero el correo electrónico en busca de posibles funciones de phishing.

6. Enlaces dudosos y campos de formulario

Otra forma de acceder a los datos de phishing sería enviar mensajes de correo electrónico específicos que contengan enlaces a sitios web falsos cuyo único objetivo sea recopilar información personal. Estas páginas web creadas por el atacante suelen parecerse a la original, y se intenta acceder a los datos de acceso en forma de nombres de usuario, contraseñas o PIN a través de los campos de entrada del formulario. Los enlaces que conducen a sitios web con campos de formulario siempre deben ser cuestionados críticamente. En general, no es aconsejable pinchar eb enlaces dudosos en el navegador. En su lugar, es aconsejable introducir la dirección del sitio web del proveedor directamente en la ventana del navegador. En la práctica, los bancos no suelen ponerse en contacto con sus clientes por correo electrónico. Los nuevos términos y condiciones generales o las modificaciones de los contratos suelen ser puestos a disposición del cliente por instituciones de este tipo directamente en la web de la banca on-line , ya sea en forma de extracto de cuenta electrónico o como un archivo PDF separado. Sin embargo, el correo postal también suele ser la norma aquí.

7. Datos de contacto

Un escepticismo particular parece apropiado si recibes un correo electrónico de un remitente que todavía no te ha enviado ningún email. También deberías echar un vistazo crítico a los correos electrónicos de personas que afirman ser tus interlocutores comerciales, con los que, por ejemplo, tú, como empresa, no mantienes ninguna relación en absoluto.

8. Cabeceras de correo defectuosas

La perfección de un correo phishing se puede ver en el hecho de que a primera vista parece discreto. Debes tener en cuenta que los atacantes pueden replicar direcciones de correo electrónico originales. Lo mismo se aplica a los elementos gráficos y a la disposición general de un correo electrónico. Para obtener una respuesta clara sobre si se trata de un correo electrónico de phishing, se puede examinar más de cerca el llamado encabezado del correo. Para la víctima sin embargo, este proceso se asocia a menudo con obstáculos técnicos.

9. Correos electrónicos en otros idiomas

El clásico entre los correos electrónicos de phishing es el correo electrónico en un idioma extranjero. Debes tener en cuenta que no recibirás un correo electrónico de la institución respectiva, en otro idioma simplemente. Por ejemplo, si tienes cuentas bancarias en Alemania. Este sólo sería el caso si realmente mantuvieras relaciones comerciales en el extranjero. En este caso, un correo electrónico en idioma extranjero puede tener un carácter grave. Pero incluso en este supuesto, hay que ser escéptico porque normalmente el establecimiento del contacto tiene lugar por escrito.

Resumen de toda la información

El Infopaper sobre phishing resume claramente las recomendaciones de los expertos de Hornetsecurity. Descárgatelo ahora y aprende con los consejos sobre cómo detectar y prevenir los ataques de phishing y a las acciones recomendadas en el peor de los casos.

Más información sobre ciberseguridad

Puedes encontrar más información sobre ciberseguridad en el blog de Hornetsecurity . Para protegerte contra otros ataques cibernéticos, los expertos de Hornetsecurity recomiendan el uso de amplias funciones de seguridad como el servicio de Advanced Threat Protection.

Últimas noticias de seguridad informática en nuestro blog

Vade se une a Hornetsecurity Group, creando un líder europeo en ciberseguridad

La unión tiene como objetivo posicionar al grupo como el principal operador de ciberseguridad para clientes y colaboradores en Europa que valoran la soberanía de los datos y los mejores servicios de seguridad en cloud, cumplimiento y comunicaciones...

Este reconocimiento valida la excelencia de los productos y servicios de Hornetsecurity y representa un valor diferenciador para el fabricante en el sector

Madrid, 21 de febrero de 2024. Hornetsecurity, proveedor líder en soluciones de seguridad, cumplimiento y backup en la nube, anuncia la renovación de su acreditación de Conformidad por parte del prestigioso Esquema Nacional de Seguridad (ENS). Hornetseurity reafirma...

Según el nuevo informe de Hornetsecurity, el uso de enlaces web maliciosos en los correos electrónicos aumenta en un 144%

El Cyber Security Report de Hornetsecurity revela que el phising sigue siendo la principal amenaza para el correo electrónico, representando el 43,3% de los ataques, mientras que las URL maliciosas aumentan del 12,5% al 30,5% en el último año. El análisis de más de 45...

Para más información

Como se ha demostrado, el phishing es una de las formas de ataque a las que las empresas deberían seguir adaptándose en el futuro. Porque la actual situación de amenaza – causada por el phishing – también reque recursos considerables en el futuro. Para tomar medidas específicas contra ataques de este tipo, es aconsejable basarse en los conceptos de defensa establecidos de las empresas profesionales en el ámbito de la seguridad de las tecnologías de la información.

Los ataques de phishing no siempre son fáciles de detectar. Pueden producirse pérdidas financieras como resultado de un bajo nivel de seguridad de TI. ATP ofrece a las empresas la oportunidad de protegerse proactivamente en el área de la comunicación por correo electrónico contra estos ataques, que son difíciles de identificar. Esto se aplica en particular a los ataques selectivos especiales, en los que la atención se centra en el espionaje de los datos sensibles de las empresas.

Dado que el phishing es una forma ingeniosa de ataque, es necesario analizar de antemano los precursores de un ataque de phishing para detectar los patrones de ataque correspondientes. La protección avanzada contra amenazas incluye una variedad de mecanismos de detección.

Entre otras cosas, ATP comprueba la fiabilidad de los contenidos de un correo electrónico. También se detectan y filtran las direcciones de remitentes falsos. Lo mismo se aplica a la pretensión de hechos ciertos y falsos, que en última instancia tienen por objeto animar a la víctima potencial a actuar. ATP también te proporciona información actualizada sobre tu situación de seguridad individual.